【必赢app】物联网如何改善企业的网络攻击检测与响应能力

标签: 物联网如何改善企业的网络攻击检测与响应能力 2024-08-30 次

6 零日漏洞利用,黑客利用软件尚未公开的漏洞进行攻击保持NGAV软件的实时更新,制定应急响应计划,是应对零日攻击的必要措施7 DNS隧道,攻击者通过DNS系统进行秘密通信使用专用工具,如TunnelGuard,检测并阻止恶意查询,保障网络安全8 商业电子邮件攻击BEC,针对企业财务部门,员工培训和对可疑;将物联网设备风险添加到您的家庭环境时,请注意这些风险建议在自己的网络上进行细分8 了解电子邮件的漏洞 小心通过电子邮件分享个人或财务信息这包括信用卡号码或CVV号码,社会安全号码以及其他机密或个人信息注意电子邮件诈骗常见的策略包括拼写错误,创建虚假的电子邮件链,模仿公司高管等这;SecBI的XDR平台使企业能够在网络端点设备和云端的所有攻击向量中统一网络威胁检测和响应能力在这次采访中,SecBI首席执行官吉拉德·佩莱格解释了如何进行自主调查物联网如何改善企业的网络攻击检测与响应能力?,再加上无监督机器学习行为分析和自动响应,可以用来保护组织免受网络攻击请描述SecBI的背景和技术SecBI的创始人5年前创建了这家公必赢客户端。

根据麻省理工学院MIT的说法,安全团队将面临的风险主要是针对物联网IoT设备区块链和关键基础设施1的攻击例如,麻省理工学院提到,攻击者在2019年主要使用人工智能和量子技术进行攻击这种情况涉及有准备充分的组织和有能力面对这些新挑战的安全专业人员在国际层面上,一些组织已经定义了通过称为计算机事件响应必赢官网;最好不要使用公共或不安全的WiFi网络来开展任何金融业务如果你想要格外小心,如果笔记本电脑上有任何敏感材料,最好不要连接它们使用公共WiFi时,请使用VPN客户端,例如您的企业或VPN服务提供商提供的VPN客户端将物联网设备风险添加到您的家庭环境时,请注意这些风险建议在自己的网络上进行细分。

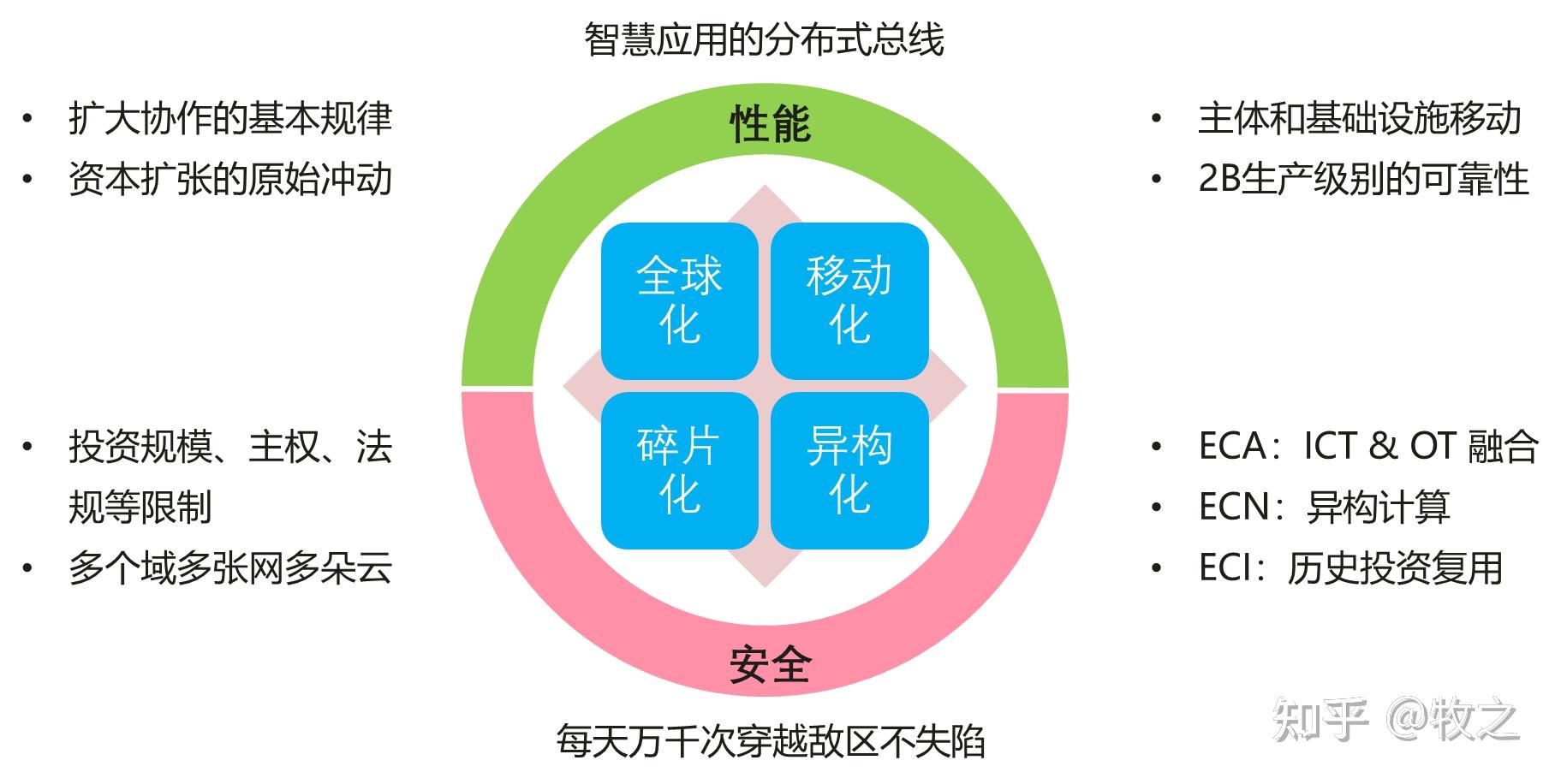

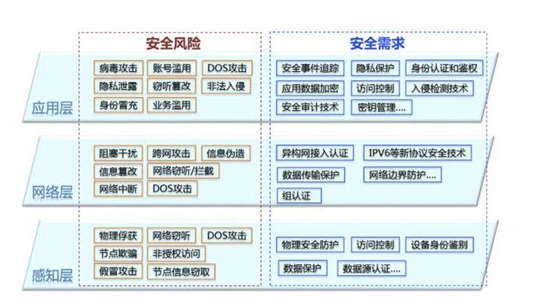

6拒绝服务 这种攻击方式多数会发生在感知层安全与核心网络的衔接之处由于物联网中节点数量庞大,且以集群方式存在,因此在数据传播时必赢客户端,大量节点的数据传输需求会导致网络拥塞,产生拒绝服务攻击7物联网的业务安全 由于物联网节点无人值守,并且有可能是动态的,所以如何对物联网设备进行远程签约信息;帮助企业利用零信任网络安全防护架构建设工业互联网安全体系,让 5G边缘计算物联网等能力更好的服务于工业互联网的发展基于光格网络 SDNaaS 架构的工业互联网安全体系大体可以分四个层面基于统一身份认证的网络安全接入 首先 SDNaaS 平台引入零信任安全理念,对接入工业互联网的各类用户及工控终端。

工业40技术让数字化制造企业和数字供应网络整合不同来源和出处的数字化信息,推动制造与分销行为信息技术与运营技术整合的标志是向实体数字实体的联网转变工业40结合了物联网以及相关的实体和数字技术,包括数据分析增材制造机器人技术高性能计算机人工智能认知技术先进材料以及增强现实,以完善生产生命;随着互联网云计算和物联网等技术的深入发展,各类企业,尤其是互联网公司律所等专业服务公司,一直在推动实现企业内部的远程协作办公,尤其是远程会议文档管理等基础功能应用从功能类型来看,远程办公系统可分为以下几类5 综合协作工具,即提供一套综合性办公解决方案,功能包括即时通信和多方通信会议文档协作;5G就是下一代通讯网络,将进一步提高移动终端接入互联网的速度,并且显著改变你与互联网和互联网连接设备的互动方式5G将给人们带来更快的网速,为企业提供更强的移动端连通性,使未来的数码科技体验,如VR和AR成为主流随着流量资费的降低,更多的用户会成为移动互联网的参与者,电商也将迎来一个新的。

趋势4人工智能与自动化防御 人工智能技术的运用将改变网络安全的游戏规则自动化防御系统能够实时学习和适应新威胁,提高防御效率然而,这也对安全专家的能力提出了新的挑战,他们需要与AI系统协同工作,确保防御策略的准确性和有效性总之,2016年的网络安全需要物联网如何改善企业的网络攻击检测与响应能力我们密切关注这些新趋势,提前布局,以应;在无锡物联网大会上,先进的航天信息技术备受瞩目,为各行业树立了新的应用典范,引发了深度的论坛讨论在技术领域,科来网络回溯分析系统40的正式发布,标志着李明在网络安全技术上又迈出了重要一步朱晓亮陈云芳和陆有为的团队分享了他们在rsyslog系统日志收集与分析方面的研究成果,为日志管理提供了;首先,要选择可靠的硬件设备这些设备应该有安全性能强大的处理器,支持安全协议,并提供有效的物理和逻辑隔离能力还应该有可靠的漏洞修补和更新机制,以及保持稳健的加密技术其次,要注意网络安全在物联网工程中,网络安全是一个重要的因素需要设计安全的网络,并确保设备能够使用最好的网络安全策略。

任何客户端系统都可以轻松地将其集成,并开始利用其能力发现隐藏的威胁,调整和保护数据,并连接到集中的威胁情报数据库 例如,中小型企业主通过SaaS网站保护平台ThreatSign使用我们的技术威胁实验室电子邮件客户端电信主机安全提供商云存储广告库存物联网设备,以及几乎所有网络连接资产都可以通过REST;T5 耗尽攻击攻击者向物联网终端泛洪发送垃圾信息,耗尽终端电量,使其无法继续工作 T6 卡滥用威胁攻击者将物联网终端的USIM卡拔出并插入其他终端设备滥用如打电话发短信等,对网络运营商业务造成不利影响感知层由具有感知识别控制和执行等能力的多种设备组成,采集物品和周围环。